We kunnen niet vaak genoeg het belang van twee-factor of multi-factor authenticatie benadrukken voor de beveiliging van je online accounts. In onze online trainingen komt dit onderwerp uitgebreid aan bod. Zoals we in een eerdere blog al uitlegden, beperkt het inzetten van MFA de impact van het uitlekken van je accountgegevens, of beter gezegd; je (gebruikersnaam en) wachtwoord.

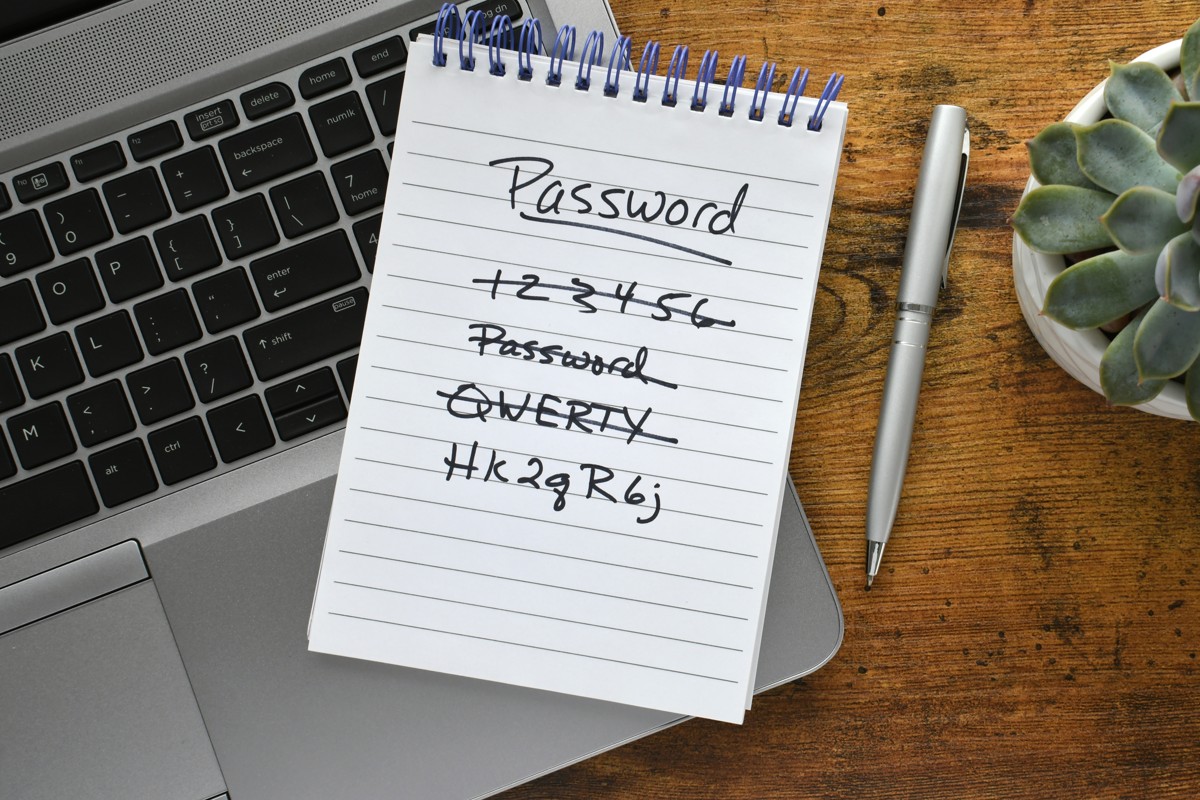

Een andere benadering van het beter beveiligen van online accounts, is die van het ‘uitfaseren’ van het wachtwoord en over te gaan op ‘passwordless’ security. Want wat kan er allemaal misgaan met een wachtwoord?

Daarnaast wordt je wachtwoord bij iedere inlogpoging naar de server van de betreffende dienst gestuurd. Je bent afhankelijk van de beveiliging van de aanbieder, en hoe deze partij met je wachtwoord omgaat. Wordt deze wel volgens de laatst gangbare (veilige) standaarden opgeslagen? Belanden wachtwoorden niet per ongeluk (leesbaar) in logbestanden, als gevolg van een ‘programmeerfoutje’? En is de verbinding naar de website überhaupt wel veilig?

Enfin, genoeg reden om wachtwoorden aan te vullen met een extra factor. Of... om er helemaal vanaf te zien. De grote techbedrijven als Microsoft en Google zijn hier al een tijdje mee bezig, inmiddels als onderdeel van de in 2012 opgerichte Fast IDentity Online (FIDO) alliantie. Om te voorkomen dat je bij iedere dienst een andere methode moet gebruiken, worden er standaarden ontwikkeld door de FIDO alliantie. De meest recente daarvan is FIDO2, de opvolger van U2F.

De belofte van FIDO2 is onder andere een voor de gebruiker makkelijker te gebruiken, veiligere manier van inloggen, die volledige bescherming biedt tegen phishing aanvallen. Dit doet men door naar eigen zeggen, van ‘ouderwetse, kennis gebaseerde credentials’ over te stappen op ‘moderne, bezitting gebaseerde credentials’. FIDO2 bestaat uit twee componenten. De basis wordt gevormd door Web Authentication (WebAuthn), dat websites in staat stelt om gebruikers via FIDO gebaseerde authenticatie in te laten loggen op ondersteunde browsers en platformen. Deze basis wordt uitgebreid met het Client to Authenticator Protocol (CTAP), dat aanvullend is en het gebruik van externe authenticators mogelijk maakt.

De credentials van de gebruiker worden opgeslagen op een speciaal ‘device’, een zogenaamde Security Key, die dient als externe authenticator. Dit in tegenstelling tot de wachtwoorden, die op de server van de dienst worden opgeslagen. Voor iedere dienst of site worden unieke credentials gemaakt.

Om te voorkomen dat bij diefstal van je device je gegevens alsnog op straat liggen, kun je de toegang van de betreffende security key voor verschillende diensten uitschakelen. Daarnaast kan de toegang tot de security key extra beveiligd worden, bijvoorbeeld met een pincode of vingerafdrukscanner. Die pincode doet gelijk weer denken aan dat wachtwoord, dat we juist probeerden uit te bannen. Een pincode in dit securitymodel heeft echter niet de nadelen van het traditionele wachtwoord. Zo wordt het niet op een server opgeslagen of verstuurd over het internet. Er kan dus ook niet naar worden ‘gephished’. Daarnaast is de pincode makkelijker te onthouden, omdat deze veel korter kan zijn, bijvoorbeeld 4 cijfers. Dit is nog steeds veilig, omdat na een aantal pogingen de toegang tot de security key geblokkeerd wordt.

Voor gebruik van een vingerafdruk of andere biometrische gegevens geldt hetzelfde. Deze kunnen lokaal worden opgeslagen en getoetst. Je bent dus wederom niet afhankelijk van een derde partij die ‘zorgvuldig’ met jouw biometrische gegevens belooft om te gaan, waardoor privacyissues gerelateerd aan het gebruik van biometrische gegevens minder spelen.

Zijn er dan helemaal geen nadelen? Het verliezen van je security key kan problematisch zijn. Er is in principe geen risico op het uitlekken van jouw identiteit of accountinformatie, omdat deze niet op de key zelf worden opgeslagen. Echter beschik je bij verlies niet meer over je eigen credentials, en zul je niet meer in kunnen loggen op je accounts. Fabrikanten van de Security Keys kunnen hier verschillende oplossingen voor bieden. Een veelgehoord advies? Koop twee keys en bewaar de back-up op een veilige plaats.

Een ander nadeel is dat de FIDO2 standaard mogelijk nog niet door alle applicaties ondersteund wordt. De laatste versies van moderne browsers ondersteunen de standaard echter wel, en het gebruik van verouderde versies is natuurlijk sowieso af te raden.